Создание VPN-туннеля

О VPN-туннелях

VPN-туннели создают виртуальные каналы передачи данных, которые позволяют пользователям и приложениям обращаться к ресурсам одной сети, в данном случае виртуальной, так, как если бы они находились непосредственно внутри этой сети. Таким образом, создаётся своеобразный "туннель" через общественную сеть, которой обычно является интернет.

VPN-туннелирование использует протоколы шифрования и аутентификации, обеспечивающие защиту передаваемых данных и обмен ключами для сохранения безопасности и целостности информации, проходящей через VPN-туннель.

Для построения VPN-туннеля в облаке CloudMTS используется стандарт IPSec.

Простыми словами...

Создание VPN-туннелей требуется для связи площадок между собой по внутренним IP-адресам через защищенный канал, построенный поверх сети интернет.

Преимущество их использования в сравнении с другими способами связности сетей заключается в экономической выгоде и простоте в настройке. В облаке CloudMTS для VPN-туннеля взимается плата только за использование публичного IP-адреса.

Поскольку VPN-туннель представляет собой двунаправленный обмен трафиком, для обозначения точек подключения выделяют Сторону А и Сторону Б.

В контексте документации CloudMTS:

- стороной А является CloudMTS,

- стороной Б может быть выбранное пользователем оборудование, способное терминировать IPSec-туннель.

Важно

В случае VPN-туннелей Сторона А и Сторона Б играют роль точек подключения. Это значит, что настройки на обеих сторонах должны быть симметричные.

Типы VPN-туннелей

- Route-based — основывается на маршрутизации трафика. Он использует информацию о маршрутах, чтобы определить, каким образом данные должны быть направлены через VPN-туннель.

- Policy-based — основывается на политиках безопасности. Он использует набор правил и условий, определенных в политиках безопасности, чтобы решить, какие данные будут пересылаться через VPN-туннель. Политики безопасности могут определять различные параметры, такие как источник и назначение данных, протоколы, порты и другие факторы, чтобы контролировать доступ и обеспечивать безопасность соединения.

В CloudMTS доступно создание Policy-based VPN-туннелей. Если вам требуется создать Route-based VPN-туннель, обратитесь в техническую поддержку любым удобным способом.

Создание VPN-туннеля

В интерфейсе Network выберите сеть и перейдите в меню VPN-туннели.

Нажмите на кнопку +Добавить.

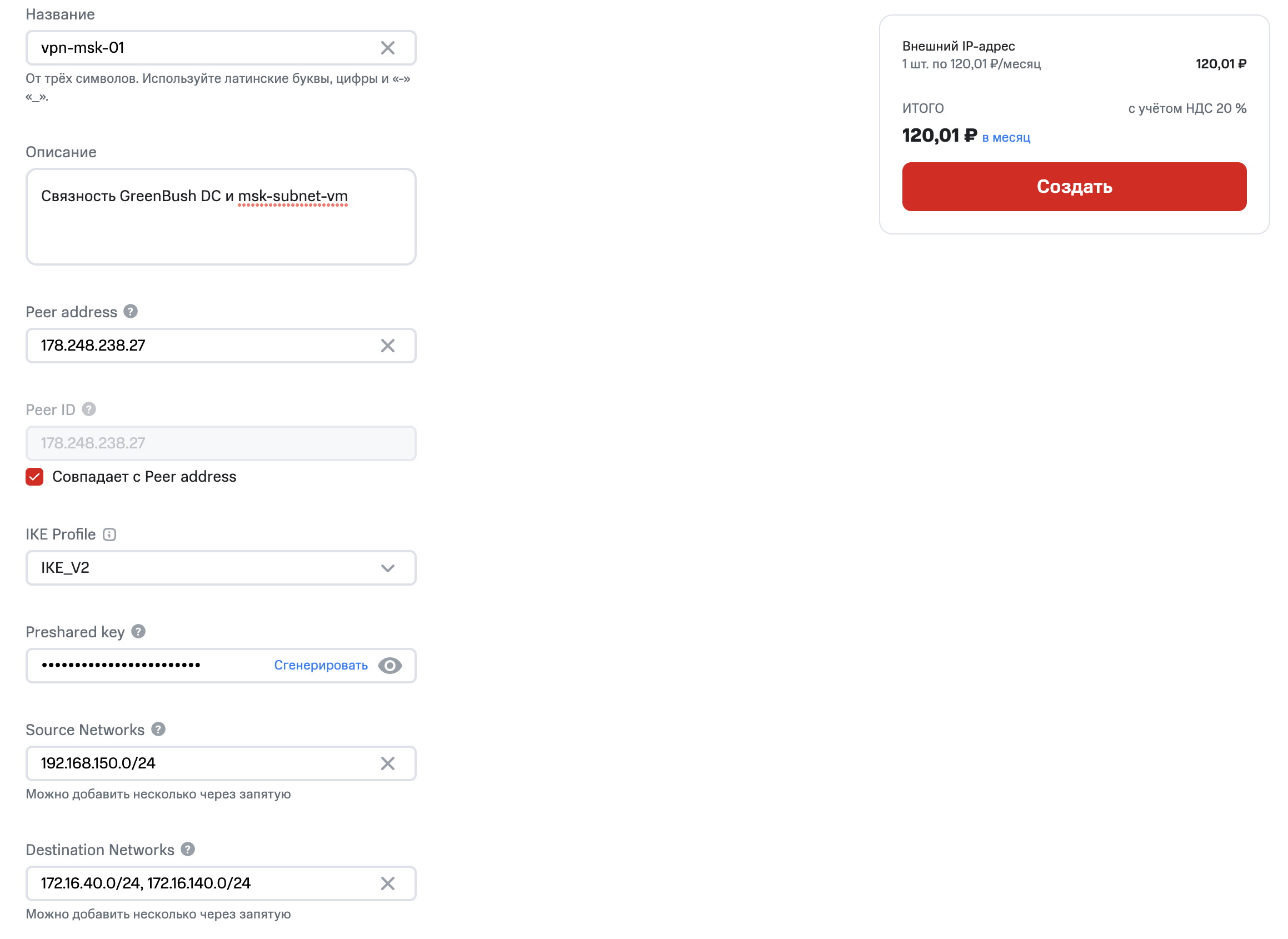

В окне Новый VPN-туннель заполните поля:

- Название — название VPN-туннеля.

- Описание — любая заметка.

- Peer address — публичный IPv4-адрес стороны Б, с которым будет установлено VPN-подключение.

- Peer ID — уникальный идентификатор стороны Б. Это может быть IP-адрес (IPv4 или IPv6), доменное имя или уникальный идентификатор узла. Peer ID используется для однозначного определения и проверки подлинности удаленного партнера, с которым устанавливается связь.

- IKE Profile — конфигурационный профиль, который определяет параметры и настройки для процесса установки и управления безопасным соединением, используя протокол IKE (Internet Key Exchange). IKE profile включает в себя различные параметры, которые определяют, как должно происходить взаимодействие между устройствами при установке и обслуживании безопасного соединения.

Совет

Рекомендуем использовать IKEv2 протокол, поскольку он представляет собой более современную версию протокола IKE с улучшенной безопасностью и производительностью.

- Preshared key — общий для Стороны А и Стороны Б секретный ключ, который используется для первоначальной проверки подлинности. Воспользуйтесь опцией Сгенерировать или введите собственный.

- Source Networks — IP-адреса и подсети, анонсируемые со стороны CloudMTS.

- Destination Networks — IP-адреса и подсети, анонсируемые со стороны Б. Source и Destination Networks также должны быть симметрично настроены на стороне Б.

Нажмите на кнопку Создать.

По завершении создания VPN-туннель отобразится в списке в меню VPN-сети.

Совет

После того как VPN-туннель поднимется и будет находиться в статусе Активен, автоматически будут настроены правила отбора на стороне виртуальной сети для маршрутизации трафика из подсетей, указанных в поле Source Networks до подсетей, указанных в Destination Networks. Тем самым, дополнительной конфигурации на стороне CloudMTS не требуется.

Протоколы и алгоритмы

IKE Profiles

IKE_V1

| Key | Value | Описание |

|---|---|---|

| Encryption Algorithm | AES128, AES256 | Используется для шифрования содержимого. Число — длина ключа в битах. |

| Digest Algorithm | SHA1, SHA2 256, SHA2 384, SHA2 512 | Используется для верификации отправителя и целостности сообщения (убедиться, что сообщение не было модифицировано по пути). |

| Diffie-Hellman | Group 16, Group 2, Group 5, Group 20, Group 21, Group 14, Group 15, Group 19 | Протокол, позволяющий сторонам сгенерировать общий секретный ключ, не обмениваясь секретными данными. Номер группы определяет максимальную длину ключа. Предпочтительной является группа 14 (2048 бит). |

IKE_V2

| Key | Value | Описание |

|---|---|---|

| Encryption Algorithm | AES 256, AES GCM 192, AES GCM 256, AES GCM 128, AES 128 | Используется для шифрования содержимого. Число — длина ключа в битах. |

| Digest Algorithm | SHA2 512, SHA1, SHA2 256, SHA2 384 | Используется для верификации отправителя и целостности сообщения (убедиться, что сообщение не было модифицировано по пути). |

| Diffie-Hellman | Group 16, Group 2, Group 5, Group 20, Group 21, Group 14, Group 15, Group 19 | Протокол, позволяющий сторонам сгенерировать общий секретный ключ, не обмениваясь секретными данными. Номер группы определяет максимальную длину ключа. Предпочтительной является группа 14 (2048 бит). |

IPSec Profiles

| Key | Value | Описание |

|---|---|---|

| Encryption Algorithm | AES 256, AES GCM 192, AES GCM 256, AES GCM 128, AES 128 | Используется для шифрования содержимого. Число — длина ключа в битах. |

| Digest Algorithm | SHA2 512, SHA1, SHA2 256, SHA2 384 | Используется для верификации отправителя и целостности сообщения (убедиться, что сообщение не было модифицировано по пути). |

| Diffie-Hellman | Group 16, Group 2, Group 5, Group 20, Group 21, Group 14, Group 15, Group 19 | Протокол, позволяющий сторонам сгенерировать общий секретный ключ, не обмениваясь секретными данными. Номер группы определяет максимальную длину ключа. Предпочтительной является группа 14 (2048 бит). |

DPD Profiles

| Key | Value | Описание |

|---|---|---|

| Probe Mode | Периодический | Периодическая проверка доступности соседа с помощью обмена служебными сообщениями. |

| Probe Interval (Seconds) | 60 | Интервал проверки |

| Retry Count | 10 | Количество повторов, если все неуспешные, то удаленная сторона считается недоступной. |